[ 2, 3 주차 ] ISVA Appliance 설치 방법 + ISVD 구성 요소 이해 + WebSEAL Log

1. ISVD (LDAP) 의 Suffix의 개념

LDAP 디렉토리에서 Suffix의 개념은 다음과 같다.

디렉토리 트리 구조의 최상위 경로 (루트) 를 의미 한다.

모든 엔트리 (객체) 는 이 경로 아래에 위치 한다.

(LDAP에서 엔트리 == Entry 라는 용어는 객체와 동일한 표현 이다)

Suffix는 LDAP (ISVD) 서버에 저장된 데이터의 범위를 지정하는 것이다.

만약에 dc=example,dc=com 이라는 Suffix가 지정 되면, 실제로 example.com 이라는 것을 의미 하게 된다.

dc 는 Domain Component의 약어 이다. 즉, DNS 도메인 구성 요소를 의미 한다.

예)

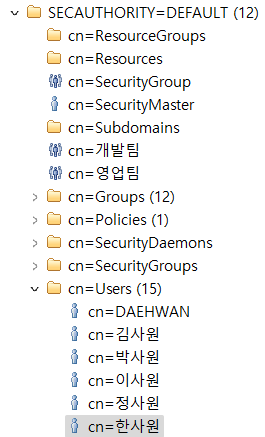

SECAUTHORITY=DEFAULT 가 루트 디렉토리 이다. 즉, 최상위 경로가 된다.

예 2)

DN은 Distinguished Name을 의미 한다. 즉, LDAP에서 객체를 식별 할 때 사용 되는 경로 이다.

위의 이미지에서 DN의 최상위 루트는 제일 우측의 SECAUTHORITY=DEFAULT 이다.

LDAP 경로는 좌측부터 우측으로 읽어 내려 간다.

좌측이 제일 최하위 루트이고, 우측이 제일 최상위 루트가 된다.

즉, Suffix == DN의 최상위 루트 == DN의 제일 우측 요소.

* [ 참고 ]

ISVD (LDAP) 용어 정리 (tistory.com)

ISVD (LDAP) 용어 정리

1. Suffix (접미사) Suffix는 디렉터리 트리의 가장 최상위 루트를 의미 한다. Suffix는 디렉터리에서 검색을 시도할 때, 시작 지점을 의미 한다. 위의 이미지를 보면, SECAUTHORITY=DEFAULT 가 이 DN에서의 루

hwanii96.tistory.com

2. ISVD (LDAP) 의 Schema의 개념

LDAP 디렉토리에서 Schema의 개념은 다음과 같다.

Schema는 디렉토리에 저장되는 데이터의 구조 및 유형을 정의 하는 규칙의 집합 이다.

즉, 디렉토리에 저장되는 데이터 (객체) 가 어떤 종류인지, 어떤 속성과 어떤 속성 값이 허용되는지 등을 정의 한다.

Schema는 데이터의 일관성을 유지 하고, 검색 및 갱신을 효과적으로 수행 하기 위해서 중요한 개념이다.

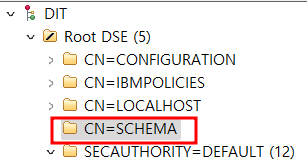

예)

다양한 속성과 객체 클래스에 대한 정보가 표시 된다.

attributeTypes는 속성에 대한 유형 정보이고,

objectClasses는 객체 클래스에 대한 정보 이다.

(objectclass == 객체 클래스)

그밖에 구조, 상속, .. 등의 정보를 확인할 수 있다.

* [ 참고 ]

ISVD (LDAP) 용어 정리 (tistory.com)

ISVD (LDAP) 용어 정리

1. Suffix (접미사) Suffix는 디렉터리 트리의 가장 최상위 루트를 의미 한다. Suffix는 디렉터리에서 검색을 시도할 때, 시작 지점을 의미 한다. 위의 이미지를 보면, SECAUTHORITY=DEFAULT 가 이 DN에서의 루

hwanii96.tistory.com

3. ISVD (LDAP) 의 Objectclass의 개념

LDAP 디렉토리에서 Objectclass의 개념은 다음과 같다.

Objectclass는 LDAP 디렉토리에서 객체의 유형을 정의 한다.

즉, 해당되는 객체의 구조 및 속성 (특성) 및 메서드 (기능) 을 정의 한다.

LDAP 디렉토리에서 모든 객체는 무조건 하나 이상의 Objectclass에 속하게 된다.

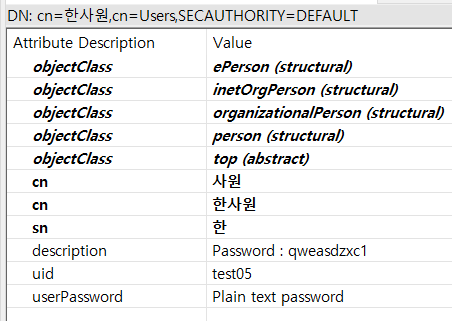

예)

person이라는 Objectclass를 가지는 객체가 있다고 해보자.

그러면 이 객체는 일반적으로 사람 이름, 전화번호, 이메일, .. 등등 과 같은 사람에 관련된 정보의 속성을 가진다.

* [ 참고 ]

ISVD (LDAP) 용어 정리 (tistory.com)

ISVD (LDAP) 용어 정리

1. Suffix (접미사) Suffix는 디렉터리 트리의 가장 최상위 루트를 의미 한다. Suffix는 디렉터리에서 검색을 시도할 때, 시작 지점을 의미 한다. 위의 이미지를 보면, SECAUTHORITY=DEFAULT 가 이 DN에서의 루

hwanii96.tistory.com

4. ISVD (LDAP) 의 DN의 개념

LDAP 디렉토리에서 DN의 개념은 다음과 같다.

DN == Distinguished Name == 고유 이름

DN은 LDAP 디렉토리에서 엔트리 == 객체를 유일 하게 식별하도록 사용 되는 경로 및 주소를 의미 한다.

DN은 엔트리 == 객체가 위치한 디렉토리 트리의 전체 경로를 나타낸다.

예)

cn=hwanii kim,ou=People,dc=example,dc=com 은 hwanii kim 이라는 객체의 DN을 의미 한다.

우측 부터 최상단 루트 이기 때문에, 이 객체는 ou=People 이라는 경로 (루트) 의 하위 경로에 위치 하는 것이다.

* [ 참고 ]

ISVD (LDAP) 용어 정리 (tistory.com)

ISVD (LDAP) 용어 정리

1. Suffix (접미사) Suffix는 디렉터리 트리의 가장 최상위 루트를 의미 한다. Suffix는 디렉터리에서 검색을 시도할 때, 시작 지점을 의미 한다. 위의 이미지를 보면, SECAUTHORITY=DEFAULT 가 이 DN에서의 루

hwanii96.tistory.com

5. ISVD (LDAP) 을 설치할 때의 GSKit 의 개념

GSKit은 IBM에서 개발한 ISVA (ISAM) 와 같은 보안 관련 솔루션에서 사용 되는 일련의 보안 라이브러리 이다.

GSKit은 IBM의 GSA (Global Security Architecture) 개념의 일부이다.

GSKit은 암호화, 디지털 서명, 키 교환, .. 등등의 보안 통신에 필요한 다양한 보안 기능을 제공 한다.

GSKit의 보안 기능 중에 하나인 암호화는 SSL/TLS 프로토콜 방식으로 암호화를 해서 안전한 통신을 하게 된다.

ISVD (LDAP) 과 DB2 간의 안전한 통신을 위해서 SSL/TLS 프로토콜이 사용 된다.

그밖에 GSKit은 디지털 서명 (Digital Signature) 및 검증 / 키 교환 및 관리 / 보안 통신 API 기능을 제공 한다.

* GSKit : Global Security Kit

* SSL : Secure Socket Layer

* TLS : Transport Layer Security

* 디지털 서명 :

Digital Signature은 무결성 인증을 위한 것이지 데이터를 암호화 하는 개념이 아니다.

전자 문서 및 데이터의 무결성 인증을 위한 기술 이다.

디지털 서명은 전자적인 방식으로 생성 된다. 서명자를 확인하고 위조 여부를 판단 한다.

서명자는 해시 함수를 통해서 원본 데이터에 대한 해시 값을 생성 한다.

그 이후, 개인 키를 사용해서 해시 값을 암호화 하고 서명을 생성 한다.

다른 사용자는 위에서 생성된 디지털 서명을 받으면 공개 키를 사용 해서 암호화된 해시 값을 복호화 한다.

그렇게 해시 값을 얻고, 원본 데이터에 대한 해시 값과 비교 해서 데이터의 무결성을 확인 한다.

뿐만아니라, 서명자의 공개 키를 사용 해서 신원도 확인 한다.

이 개념은 학습했던 인증서와 연관된 개념 이다.

* 키 :

공개 키 및 개인 키를 생성 한다. 즉, 비대칭키를 생성 할 수 있다.

* [ 참고 ]

ISVD (LDAP) GSkit 개념 및 GSkit 설치 방법 (tistory.com)

ISVD (LDAP) GSkit 개념 및 GSkit 설치 방법

ISVD는 Identity and Single Sign-On Virtual Directory의 약어 이다. (아닐 수도 있다) 암튼, ISVD는 LDAP 라고 보면 되는데, LDAP는 Lightweight Directory Access Protocol 이라고 정리 했었다. https://hwanii96.tistory.com/496 LDAP (Li

hwanii96.tistory.com

6. ISVD (LDAP) 의 Instance의 개념 및 Instance 생성

ISVD (LDAP) 에서 Instance란 LDAP 서버를 디렉토리 서비스로 제공할 수 있게 하는 주체 이다.

여러 개의 LDAP Instance를 생성 하면, Instance는 독립된 환경에서의 서로 다른 디렉토리 서비스임을 의미 한다.

따라서, LDAP Instance를 생성한다는 것은 특정한 LDAP 디렉토리 서비스를 실행할 수 있음을 의미 하게 된다.

[ How To LDAP Instance Create ]

1) LDAP이 설치된 경로의 sbin 디렉토리에서 ./idsxinst 명령어를 통해, LDAP Instance 구성 마법사를 실행.

2) 인스턴스 구성 마법사에서 Create an instance를 클릭.

3) Create a new directory server instance 클릭 후 Next 클릭.

4) Encryption seed와 Replication (이중화) 구성을 위한 salt value를 입력 한다.

5) LDAP과 매핑할 DB2 Instance를 선택 한다.

6) IP 관련 설정, Port 설정, LDAP 관리자 DN 설정, LDAP 관리자 비밀번호 설정, DB2 설정, Suffix 설정을 진행.

7) 위의 설정을 통해 LDAP Instance를 생성할 수 있다.

* 자세한 내용은 다른 게시글에서 정리할 예정.

* [ 참고 ]

ISVA에서 ISVD 서버와 같은 LDAP (Lightweight Directory Access Protocol) 기반을 사용하도록 구성할 수 있다.

LDAP (ISVD) 서버와 통신할 수 있도록 WebSEAL을 LDAP 클라이언트로 구성 해야 한다.

WebSEAL의 구성 파일은 webseal.conf로 스탠자 항목과 값의 적절한 조합으로 LDAP 클라이언트으로서의 구성을 진행할 수 있다.

LDAP 서버의 구성 파일인 ldap.conf의 위치는 ISVA 런타임 구성 중에 제공 된다.

ldap.conf 파일과 webseal.conf 파일을 통해 WebSEAL에 적절한 정보를 제공 한다.

LDAP directory server configuration

When Security Verify Access is configured to use an LDAP-based user registry, such as IBM®Tivoli® Directory Server, WebSEAL must be configured as an LDAP client so it can communicate with the LDAP server. The location of the LDAP server and its configura

www.ibm.com

7. ISVA를 구축할 때 Appliance 라는 용어의 개념

Appliance의 사전적 의미는 기기 이다.

그런데 단순한 기기를 의미하기 보다는 특정 기능에 특화된 기기를 의미 한다.

가정에서 사용하는 Appliance로는 커피를 내리는 커피머신 또는 빵을 구울 수 있는 토스터기, .. 등이 있을 것이다.

이러한 Appliance들은 특정한 목적을 가진 작업을 자동화 해서 사용자는 별도의 어려움 없이 편리 하게 이용할 수 있게 된다.

컴퓨터에서의 Appliance라는 용어의 개념은 다음과 같다.

1) 서버 또는 스토리지와 같은 하드웨어에 미리 소프트웨어가 설치되어 있어서, 별도의 설치 없이 특정 업무를 쉽게 할 수 있도록 최적화된 통합 장비를 의미 한다.

또는

2) 운영 체제 (OS) 및 소프트웨어의 설치 또는 설정 필요 없이 제품을 구매 하고 전원을 연결 하면 바로 사용할 수 있는 기기를 의미 한다.

(냉장고, 전자레인지, 인덕션, .. 등이 이러한 개념에 예시가 될 것이다)

공통적으로는 사용자가 별도로 하드웨어, 운영체제, 소프트웨어를 설치 하거나 설정 하지 않아도 되서 편리 하고 특정 목적에 맞게 최적의 성능을 낼 수 있는 특정 기능에 특화된 기기를 의미 한다.

ISVA 역시 마찬 가지이다.

ISVA 솔루션을 구축 하기 위한 작업을 했을 때를 떠올려보자.

별도의 운영체제 및 소프트웨어를 설치 하지 않았지만 구축이 끝났을 때 이미 ISVA가 기본 제공 하는 기능들을 사용

할 수 있게 되었다.

[ 참고 ]

최근에 클라우드 가상화가 주목을 받게 되면서 가상 Appliance 개념이 특히 주목 받고 있다.

가상 Appliance는 운영 체제 및 라이브러리 등 시스템의 구동 목적에 맞는 모든 구성 요소가 설치 되어 있다.

따라서 사용 목적에 맞게 최적화 되어서 편리 하게 사용 가능한 기기를 Appliance의 개념으로 볼 수 있다.

8. Hosts File의 개념 및 역할

Hosts 파일은 사용자가 지정한 이름과 IP 주소 간의 매핑을 수동으로 지정하는 용도로 사용되는 텍스트 파일 이다.

Hosts 파일은 사용자가 URL에 도메인을 입력 했을 때, 로컬 DNS 캐시를 읽는다.

이 로컬 DNS 캐시에 일치하는 사용자가 입력한 도메인이 있으면 바로 해당 서버의 IP를 반환 하고 종료 된다.

하지만 일치 하는 도메인이 없으면 그 다음으로 운영 체제는 로컬 Hosts File을 확인 하게 된다.

그렇지만 Hosts File은 어디까지나 로컬에서만 작동 한다.

절대로 인터넷을 통한 실제 DNS 서버에는 영향을 미치지 않는다.

그래서 Hosts File을 사용하는 이유는 웹 개발 및 테스트를 할 때 편리하게 사용 된다.

이것이 바로 Hosts File의 역할이라고 볼 수 있다.

Hosts 파일의 형식은 다음과 같다.

# [ IP 주소 ] [ 호스트 이름 ]

127.0.0.1 localhost

192.168.1.1 hwaniicompany.com

..

여기서 호스트 이름이란 개념에 대해서 알아보자.

호스트 이름 == Host Name 은 쉽게 생각 하면 문자열 이다.

사용자가 읽기 쉽게 만들어진 이름 이다.

만약 어떤 특정한 웹서버가 있다고 하면, webserver 라고 문자열로 작성된 것이 호스트 이름 이다.

위의 예시에서 localhost와 같이 작성된것이 호스트 이름의 예시라고 볼 수 있다.

하지만, 보통은 위의 예시와 같이 도메인 이름으로 주로 작성 하게 된다.

웹 개발 테스트를 위한 용도로 주로 사용 되기 때문에 도메인 이름의 형식으로 작성하는 경우를 흔하게 볼 수 있다.

* [ 참고 ]

Hosts File 개념 및 DNS (tistory.com)

Hosts File 개념 및 DNS

참고 : https://hwanii96.tistory.com/541 DNS (Domain Name System) 다른 게시글에서 DNS에 대해 학습 했었는데, 추가적으로 정리 해보려고 한다. https://hwanii96.tistory.com/524 Hosts File 개념 및 DNS 💡 인터넷에서 URL에

hwanii96.tistory.com

DNS (Domain Name System) (tistory.com)

DNS (Domain Name System)

다른 게시글에서 DNS에 대해 학습 했었는데, 추가적으로 정리 해보려고 한다. https://hwanii96.tistory.com/524 Hosts File 개념 및 DNS 💡 인터넷에서 URL에 다른 서버를 접속 하고 싶을 때, IP를 직접 입력 하

hwanii96.tistory.com

9. WebSEAL Log 파일 확인 방법

ISVA의 Log를 확인할 수 있는 방법은 CLI 환경에서의 확인 방법과 GUI 환경에서의 확인 방법 두 가지로 나뉜다.

여기에서는 GUI 환경에서 확인할 수 있는 방법에 대해 정리 하고, CLI 및 GUI 환경에서의 Log 확인 방법은 추후에 별도로 정리할 예정 이다.

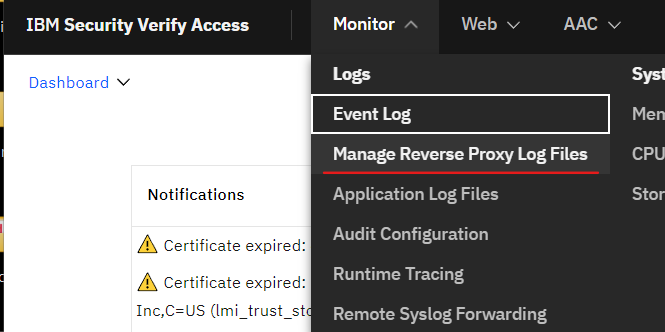

ISVA LMI의 상단 메뉴에서 Monitor - Event Log 클릭 하면 여러 정보를 확인할 수 있다.

Log Level, Event Id, Event Description (설명), Time Occurred (이벤트 발생 시간)

하지만 이 글에서는 WebSEAL Log를 확인 하는 글이기 때문에 위의 내용은 생략 한다.

WebSEAL Log를 확인 하기 위한 방법은 다음과 같다.

1) LMI의 상단 탭에서 Monitor - Manage Reverse Proxy Log Files 클릭

2) Log 확인 대상이 되는 WebSEAL 서버를 목록에서 선택 하면 Log File을 볼 수 있다.

3) 확인할 Log 파일을 선택 하고 View 버튼을 클릭 하면 상세 Log 내용을 확인할 수 있다.

* config_data__(WebSEAL Instance 명)_(Server 명) : WebSEAL Stanza Config 내용을 확인할 수 있다.

* msg__amweb_config.log : Config 관련 메세지 및 이벤트를 확인할 수 있다.

* msg_webseald-(WebSEAL Instance 명).log : WebSEAL Instance의 활동 및 조작과 관련된 내용을 확인.

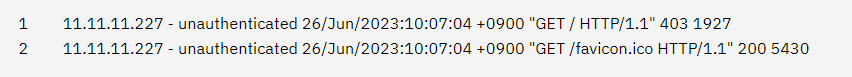

* request.log : WebSEAL (Reverse Proxy) Server로 들어오는 클라이언트의 요청에 대한 자세한 정보를 기록.

Client IP Address, Request URL, HTTP Method, Query Parameter, Header, .. 등의 내용이 포함 된다.

10. WebSEAL Log 파일의 요소 변경 방법

'개념 > Study' 카테고리의 다른 글

| OJT [4] (1) | 2023.12.26 |

|---|---|

| OJT [3] (0) | 2023.12.22 |

| OJT [1] (1) | 2023.12.21 |

| ISVA 내부 SSL 인증서 관리 (0) | 2023.12.15 |

| Linux 대칭 키 & 비대칭 키 암호화 문서 생성 하기 (0) | 2023.12.14 |