ISVA 내부 SSL 인증서 관리

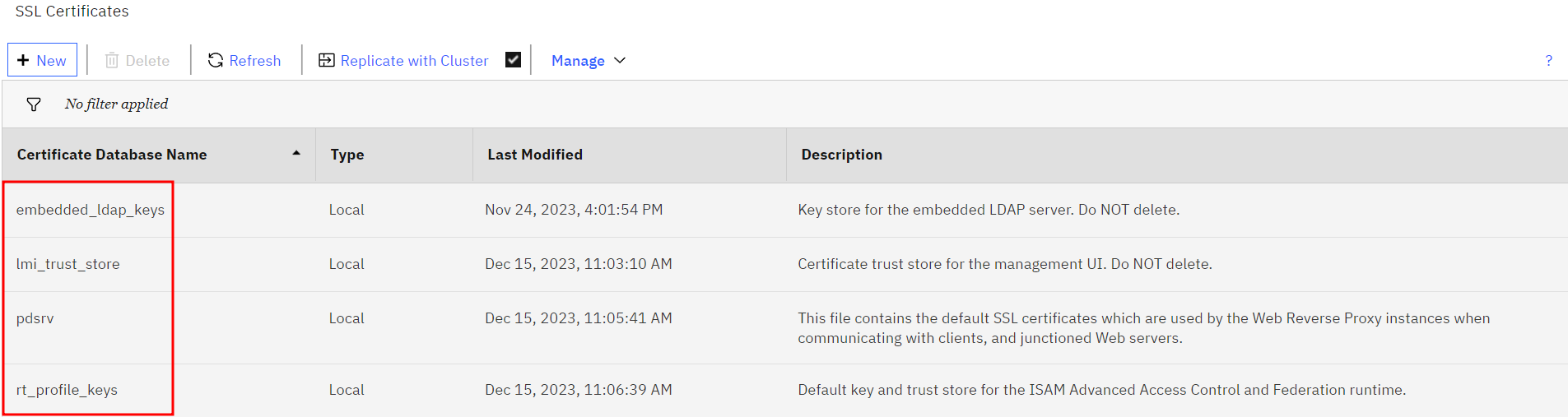

1) ISVA (IBM Security Verify Access) 기본 SSL Certificates Database 종류

embedded_ldap_keys : LDAP과 관련된 SSL 인증서들이 저장 되어 있는 데이터베이스.

lmi_trust_store : LMI (Local Management Interface) 의 UI 관리 및 관련된 인증서가 저장 되어 있는 데이터베이스.

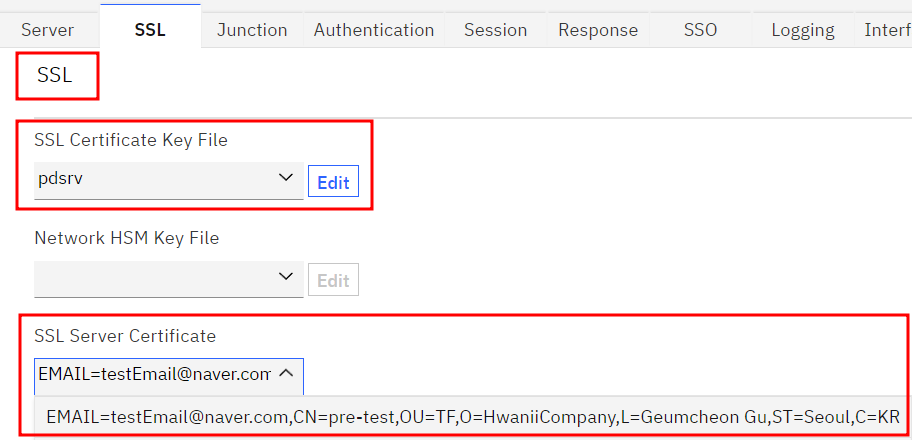

pdsrv : Reverse Proxy Instance와 Client 및 Junction의 통신과 관련된 인증서들이 저장 되어 있는 데이터베이스.

rt_profile_keys : ISVA AAC와 Federation 실행과 관련된 인증서들이 저장 되어 있는 데이터베이스.

2) 사설 인증서 생성 방법

사설 인증서 생성 방법 - openssl

ROOT 인증서 생성 하기

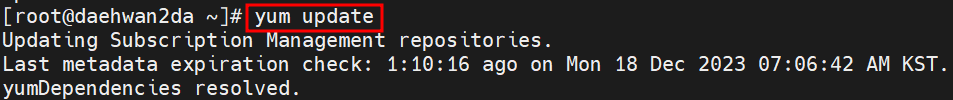

1) Linux에 openssl을 설치 한다. ( * 게시글은 RHEL 8 환경 이다 )

openssl version을 입력 하고 버전 정보가 위의 이미지와 같이 나오지 않으면 아래와 같이 명령어를 입력 해서 설치 한다.

yum update (다른 것도 업데이트를 하고싶거나 업데이트 정보를 확인 하고 싶으면 입력 한다)

현재 root 권한으로 접속 했기 때문에 명령어가 잘 입력 된다.

만약 권한이 없다고 뜨면, 앞에 sudo를 붙혀 주면 된다.

sudo yum update

sudo는 Superuser Do의 약어 이다.

시스템 관리자 또는 root 권한으로 특정 명령어를 실행할 수 있도록 하는 명령어 이다.

( * root 권한 : 시스템 전반에 걸친 최고 권한을 의미)

그리고, 다음과 같이 입력 해서 openssl을 설치 한다.

yum install openssl

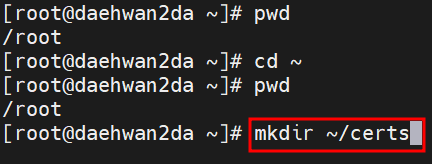

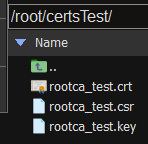

2) openssl이 설치 됬으면, 인증서를 생성 하기 위한 디렉토리를 생성 한다.

본인은 ~/certs 경로에서 인증서 관련 작업을 진행할 예정 이다.

mkdir ~/certs 를 입력 해서 root 디렉토리 경로 안에 certs 폴더를 생성 한다.

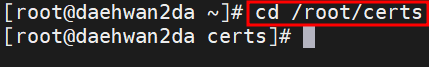

그리고, cd ~/certs 를 입력 해서 certs 경로로 진입 한다.

~ 대신에 root를 직접 입력 해도 된다.

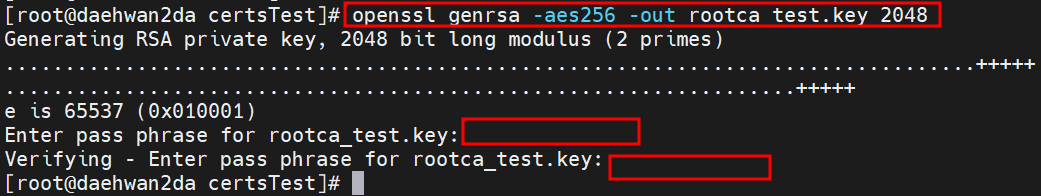

3) ROOT 인증서를 만들기 위한 Key를 생성 한다.

( * 테스트를 위해서 certsTest 경로에서 진행할 예정)

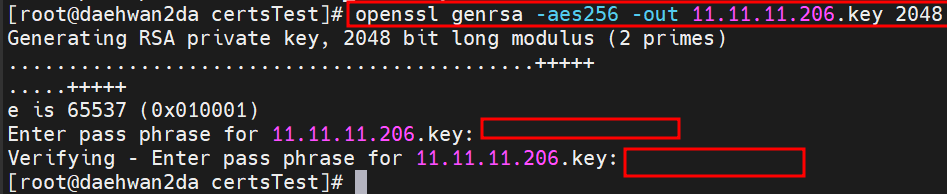

openssl genrsa -aes256 -out Key이름.key 2048 라고 입력 한다.

Key에 대한 비밀번호를 작성 한다.

Verifying은 바로 직전에 작성한 비밀번호를 한번 더 입력 하라는 것이다.

참고 :

openssl genrsa -aes256 -out Key이름.key 2048

openssl genrsa : OpenSSL 명령어 이다. RSA 개인 키를 생성 하는 명령어.

-aes256 : 생성된 개인 키를 AES 256 비트로 암호화 하기 위한 옵션.

-out Key이름.key : 생성된 개인 키를 Key이름.key 이라는 파일명과 확장자로 저장.

2048 : RSA 키의 비트 수를 나타낸다. 더 큰 비트 수는 더 강력한 보안을 제공 한다.

하지만, 동시에 더 많은 계산 리소스가 필요 하다.

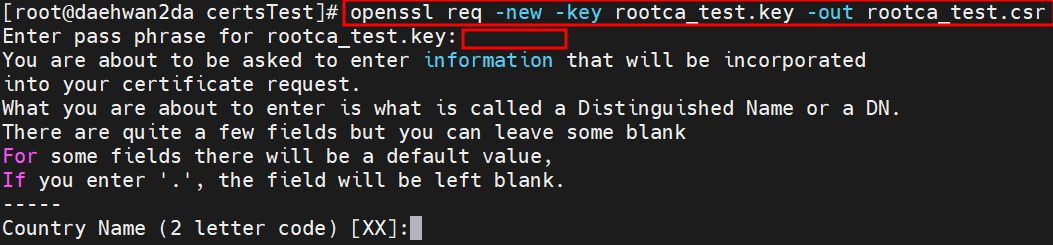

4) ROOT 인증서의 CSR (Certificate Signing Request) 생성 하기.

ROOT 인증서를 만들기위한 csr 타입의 서명 요청 파일을 생성 해야 한다.

이때, 위에서 생성한 ROOT 인증서를 만들기 위한 키를 사용 한다.

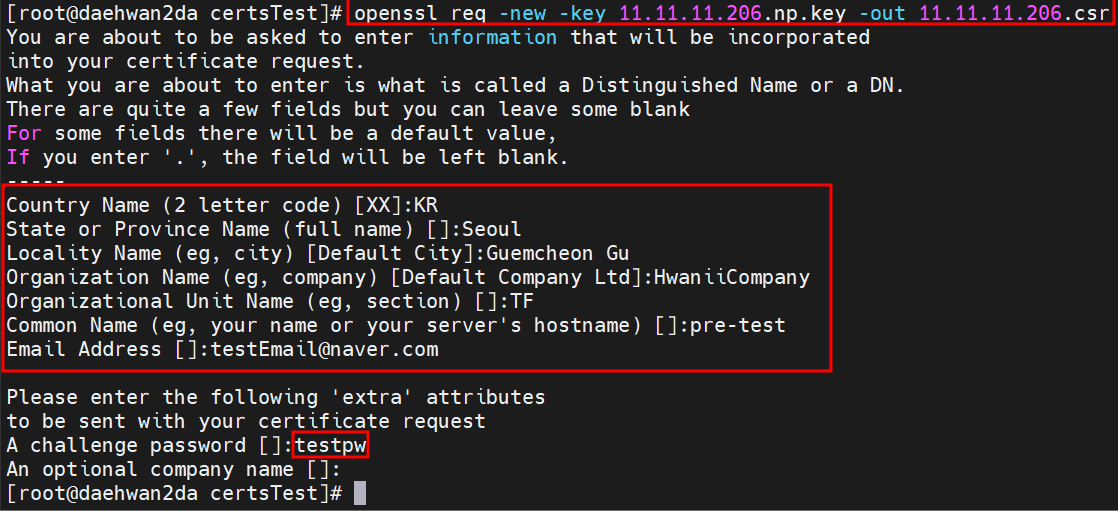

openssl req -new -key rootca_test.key -out rootca_test.csr

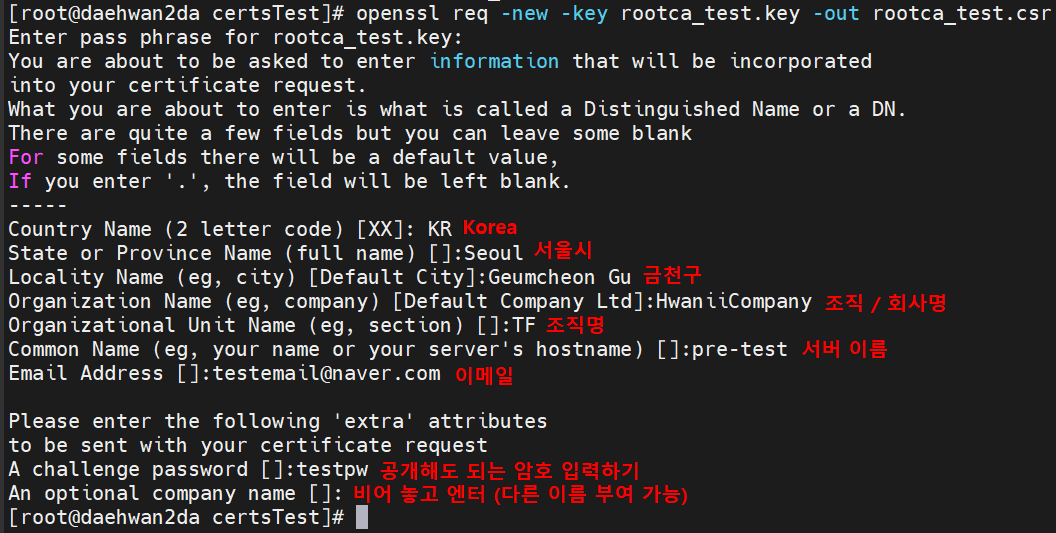

생성했던 키의 비밀번호를 입력 하면, 위의 이미지와 같이 Contents를 입력 하게 된다.

일반적으로는 아래와 같이 정보를 입력 하게 된다.

정보를 모두 입력 하고 나면, CSR 파일이 생성 된다.

참고 :

openssl req -new -key rootca_test.key -out rootca_test.csr

openssl req : OpenSSL 명령어이다. CSR을 생성 하는 명령어.

-new : 새로운 CSR을 생성 하기 위한 옵션.

-key Key이름.key : CSR에 포함될 공개 키를 지정 한다.

위에서 RSA 방식으로 생성했던 개인 키를 사용 한다.

-out csr이름.csr : 생성된 CSR을 지정한 csr 파일에 저장 하는 것을 의미 한다.

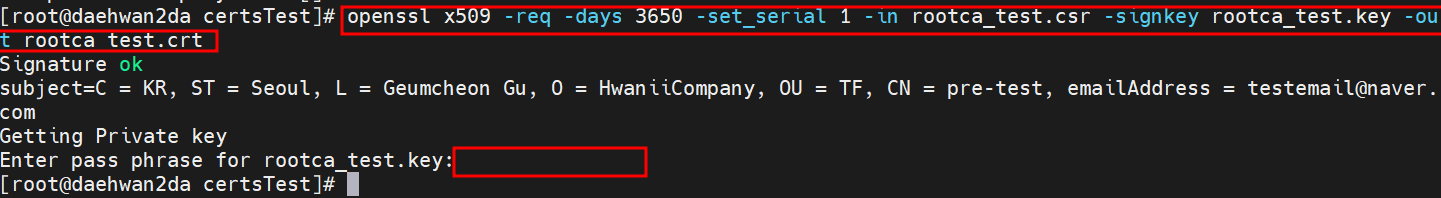

5) ROOT 인증서의 CRT (Certificate) 생성 하기.

위에서 생성한 루트 인증서의 Key와 CSR (인증 서명 요청) 파일을 사용 해서 루트 인증서를 생성 한다.

openssl x509 -req -days 3650 -set_serial 1 -in rootca_test.csr -signkey rootca_test.key -out rootca_test.crt

위의 명령어를 입력 하고, 생성했던 비밀키의 비밀번호를 입력 하면, crt 확장자명으로 인증서가 생성 된다.

참고 :

openssl x509 -req -days 3650 -set_serial 1 -in rootca_test.csr -signkey rootca_test.key -out rootca_test.crt

openssl x509 : OpenSSL 명령어 이다. X.509 형식의 디지털 인증서를 생성 또는 조작 하기 위한 명령어.

-req : CSR 기반으로 인증서를 생성 하기 위한 옵션.

-days 일 : 인증서의 유효기간을 일 (day) 단위로 설정 한다. 1년이면 365 이고, 10년이면 3650 이다.

-set_serial 시리얼 넘버 : 인증서의 시리얼 넘버 (일련 번호) 를 설정 한다. 여기서는 1로 설정 했다.

- in 서명을 받기 위한 CSR 파일 명 : 서명을 받을 CSR 파일을 지정.

- signkey CSR에 서명할 때 사용할 개인 키 : CSR에 서명할 때 사용할 개인 키를 지정.

- out CRT 확장자 인증서 명 : 개인키와 CSR 파일을 사용 해서 생성한 인증서를 CRT 확장자의 인증서 명으로 저장.

사설 인증서 생성 하기

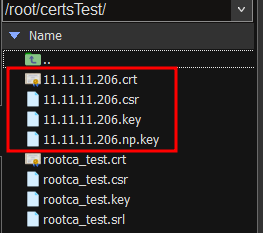

6) 사설 인증서를 만들기 위한 Key를 생성 한다.

openssl genrsa -aes256 -out (Server IP Address).key 2048

사설 인증서를 만들기 위한 개인키 이름은 아이피 주소로 작성 했다.

위에서 ROOT 인증서의 개인 키를 만들 때와 동일 하다.

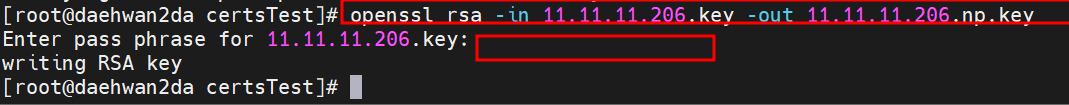

개인 키를 성공적으로 생성 했으면, 사설 인증서의 개인 키 암호를 제거해준다.

openssl rsa -in (Server IP Address).key -out (Server IP Address).np.key

참고 :

openssl rsa -in (Server IP Address).key -out (Server IP Address).np.key

openssl rsa : OpenSSL 명령어 이다.

위에서 학습했던 genrsa와 조금은 다른 명령어 이다.

genrsa는 RSA 방식으로 개인 키를 생성 하기 위한 명령어 이었다.

그냥 rsa는 RSA 개인 키를 다양한 형식으로 변환 또는 조작 하기 위한 명령어 이다.

np : np는 new private를 의미 한다.

위의 명령어를 사용하면 RSA 개인 키 파일의 형식이 변환 되고, 새로운 파일로 저장 된다.

일반적으로는 PEM 형식에서 DER 형식으로 변환하거나,

또는,

암호화된 키를 복호화 하는 용도 등으로 사용 된다.

사설 인증서의 키 암호를 제거하는 이유는 다음과 같다.

1) 편의성

비밀번호를 제거하면 사용자 입력 없이 자동으로 인증서를 불러올 수 있으므로 편하다.

2) 자동화

CI / CD (지속적인 통합 및 지속적인 배포) 환경에서 암호를 제거 하면 보다 원활한 자동화 Work Flow가 가능.

따라서, 사람이 개입할 필요가 사라진다.

3) 성능

SSL/TLS Handshake 과정에서, 컴퓨터 자원을 소모하는 암호화 작업이 포함 된다.

암호를 제거하면 이 암호 해독 단계와 관련된 Over Head가 줄어 들어 잠재적으로 서버 응답 시간이 향상 된다.

4) 보안 장/단점

일반적으로는 개인 키를 암호화 해서 보호 하는 것이 당연히 권장 된다.

인증서를 호스팅 하는 서버에 강력한 액세스 제어 및 보안 수단이 있으면,

추가적으로 암호 보안이 불필요할 수 있게 된다.

정리하면, 개인 인증서에서 암호를 제거 하면 보안 위험이 발생할 수 있게 된다.

권한이 없는 사람이 인증서 파일에 액세스 할 경우, 연결된 개인 키 제한 없이 액세스가 가능 하기 때문 이다.

따라서, SSL 개인 인증서에서 암호를 제거하기로 결정 하면, 특정 보안 요구 사항 및 위험을 반드시 확인 해야 한다.

7) 사설 인증서의 CSR (Certificate Signing Request) 을 생성 한다.

사설 인증서의 CSR 파일을 생성할 때, 앞에서 생성했던 사설 인증서의 개인 키를 사용 한다.

처음에 ROOT 인증서의 CSR 파일을 생성할 때와 동일한 방법이라고 보면 된다.

openssl req -new -key 11.11.11.206.np.key -out 11.11.11.206.csr

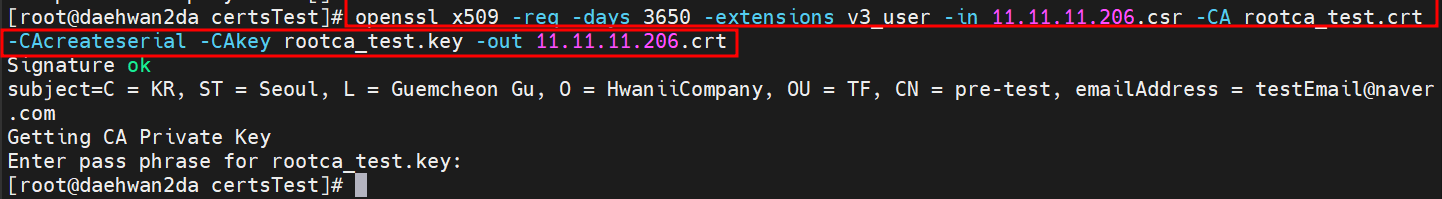

8) 사설 인증서의 CRT (Certificate) 생성 하기.

생성 했던, 사설 인증서의 개인 키 + CSR 파일 + ROOT 인증서의 CRT 파일을 사용 해서 사설 인증서를 생성 한다.

openssl x509 -req -days 3650 -extensions v3_user -in 11.11.11.206.csr -CA rootca_test.crt -CAcreateserial -CAkey rootca_test.key -out 11.11.11.206.crt

참고 :

openssl x509 -req -days 3650 -extensions v3_user -in 11.11.11.206.csr -CA rootca_test.crt -CAcreateserial -CAkey rootca_test.key -out 11.11.11.206.crt

openssl x509 : OpenSSL 명령어 이다. X.509 형식의 디지털 인증서를 생성 하는 명령어 이다.

-req : CSR 기반으로 인증서를 생성하는 것을 의미 한다.

-days (일) : 생략

-extensions v3_user : X.509 v3 확장을 사용 해서 확장 필드를 정의 한다.

v3_user은 사용자 지정 확장 이름을 의미 한다.

사용자 정의 확장은 주로 특정 요구 사항 또는 용도를 나타내기 위해 사용 한다.

-in (서명을 받을 CSR 파일 명) : 서명을 받을 CSR 파일을 지정 한다.

-CA (인증 기관 (CA) 의 인증서 파일 명) : CSR에 서명할 때 사용할 CA의 인증서 파일을 지정 한다.

(생성할 사설 인증서를 루트 인증서에게 서명 하는 개념)

-CAcreateserial : 새로운 일련 번호 (시리얼 넘버) 파일을 생성 한다. CSR에 대한 서명을 하기 위해 필요 하다.

-CAkey (인증 기관 (CA) 의 개인 키) : CA의 개인 키 파일을 지정 한다.

-out (파일명.crt) : 생략

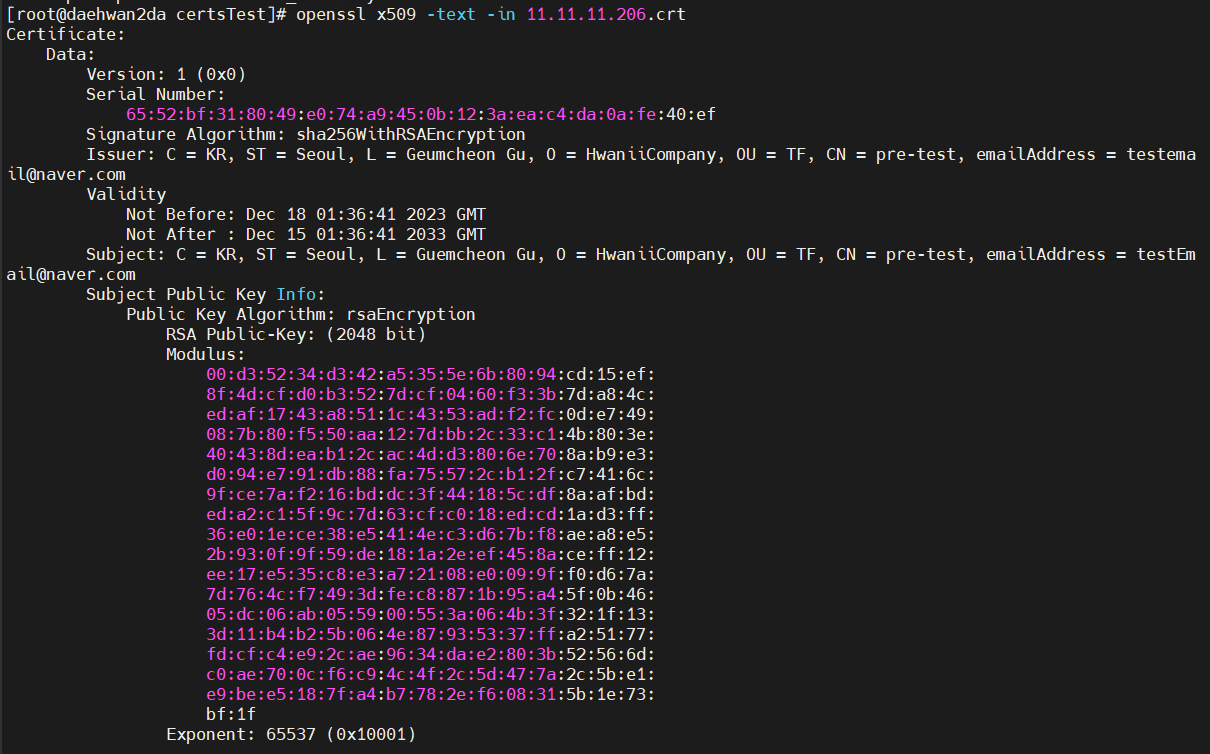

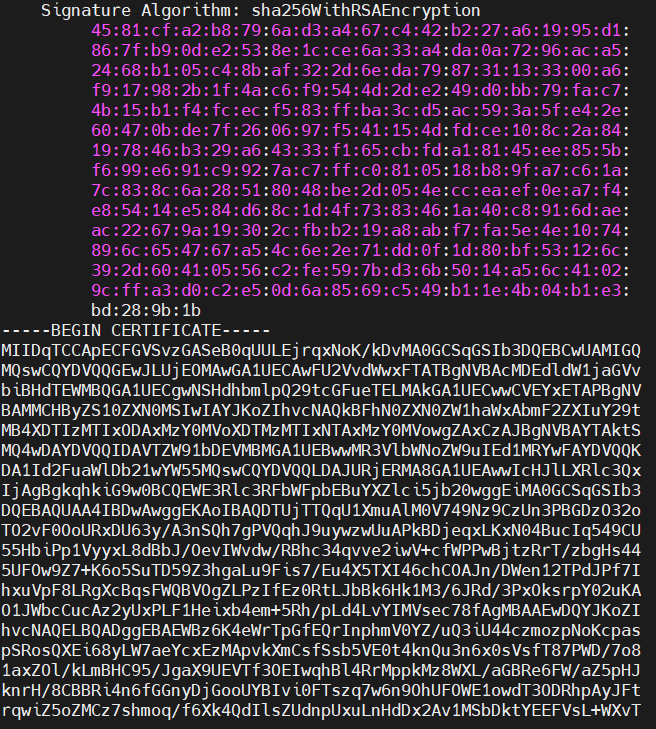

9) 생성된 인증서 정보 확인 하기.

openssl x509 -text -in (Server IP Address).crt

참고 :

openssl x509 -text -in (Server IP Address).crt

-text : 출력 결과를 텍스트 형식으로 표시 하는 옵션.

인증서의 세부 정보를 읽기 쉬운 형태로 출력 한다.

-in (인증서명.crt) : 확인할 인증서 파일을 지정 한다.

3) Tomcat 사설 인증서 생성 및 ISVA 내부 SSL 인증서 등록 방법

Tomcat SSL 사설 인증서 생성 및 인증서 등록 및 구동 하기. (SSL Port Open)

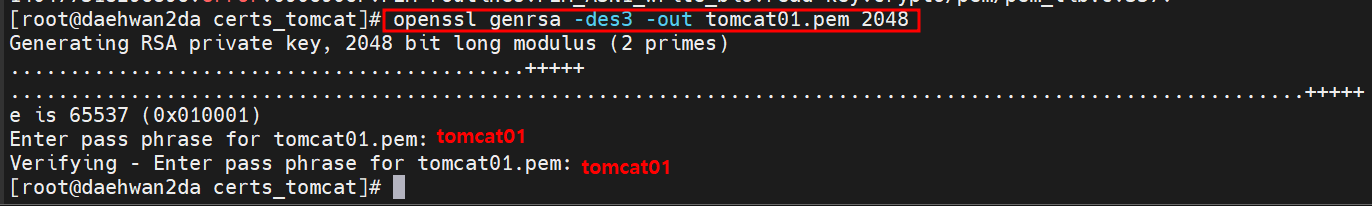

1) Tomcat Server 인증서를 생성 하기 위한 개인 키 생성 하기.

openssl genrsa -des3 -out (개인 키 이름).pem 2048

-des3 : 생성된 개인 키를 DES3 알고리즘을 사용 해서 암호화 하는 옵션 이다.

DES3은 Triple DES를 의미하며, 높은 수준의 보안을 제공 한다.

*.pem : 생성된 개인 키를 저장할 파일의 확장자 이다.

확장자는 주로 PEM (Privacy Enhanced Mail) 형식을 사용 한다.

참고 :

.key 확장자 :

주로 개인 키 파일을 의미 하는 확장자 이다.

.key 파일은 주로 PEM 형식 또는 다른 형식의 개인 키를 저장 하는데 사용 된다.

키 자체는 다양한 형식으로 저장 가능 하다.

하지만 주로 .key의 확장자는 개인 키라고 인식 하게 되는 파일 형식을 나타낸다.

.pem 확장자 :

PEM 형식의 파일을 의미 하는 확장자 이다.

.pem 파일은 Privacy Enhanced Mail (PEM) 형식으로 저장된 파일을 의미 한다.

PEM 파일은 텍스트 기반의 인코딩 방식이다.

주로, 키 및 인증서와 같은 암호화 관련 자료를 저장할 때 사용 되는 확장자 이다.

개인 키, 공개 키, 인증서 등은 모두 PEM 확장자 파일로 저장될 수 있다.

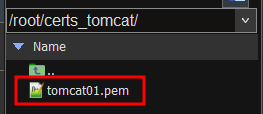

.pem 파일은 텍스트 기반의 파일이기 때문에, 위의 이미지와 같이 Notepad 아이콘이 뜨는 것을 볼 수 있다.

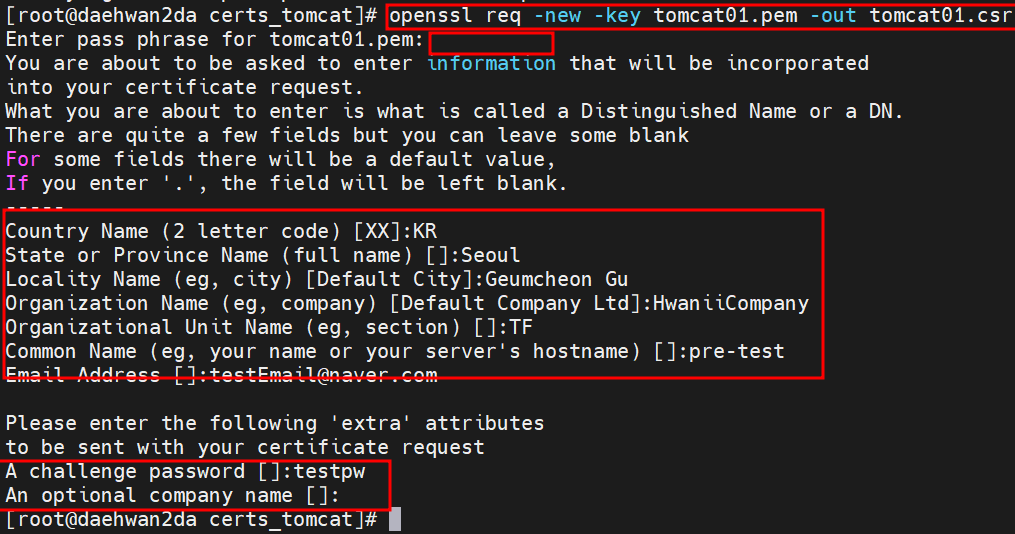

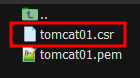

2) Tomcat Server 인증서 생성을 위한 CSR (인증 요청서) 파일 생성 하기.

openssl req - new -key ( 1) 에서 생성한 개인 키.pem ) -out (csr 파일 명.csr)

원래는 tomcat01.csr CSR 파일이 생성 되면, 이것을 공인 인증서 기관 (CA) 에 제출 하면 인증서를 생성해준다.

하지만, 현재 테스트로 하고 있기 때문에, 자체적으로 인증해줄 rootCA를 생성 해야 한다.

따라서,

위에서 생성한 tomcat01.pem 개인 키와 tomcat01.csr CSR 파일을 커스텀으로 만든 rootCA에 제출할 수 있도록 해보자.

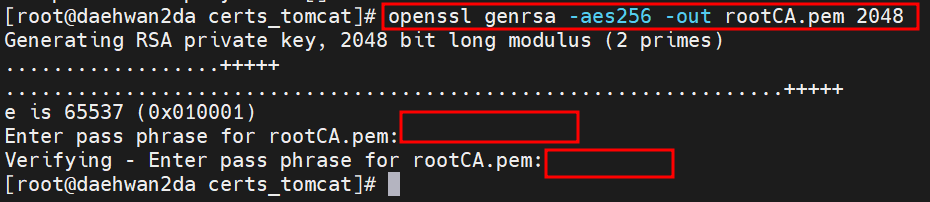

3) Root 인증서를 만들기 위한 Key 생성 하기.

rootCA의 인증서를 생성 하기 위해서는 개인 키를 먼저 생성 해야 한다.

openssl genrsa -aes256 -out rootCA.pem 2048

비밀번호를 잘 작성 하자.

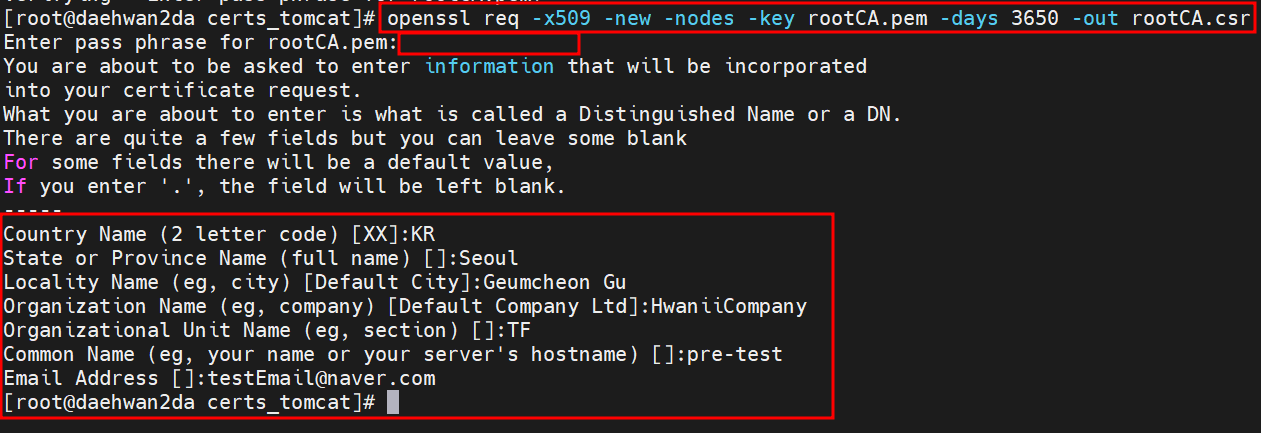

4) Root 인증서를 만들기 위한 CSR 파일 생성 하기.

openssl req -x509 -new -nodes -key rootCA.pem -days 3650 -out rootCA.csr

위와 같이 Root 인증서를 만들기 위한 CSR 파일을 생성 했다.

원래는 이 CSR 파일과 개인 키를 사용 해서 인증서 (CRT) 를 생성 하지만,

사실은 CRT 파일을 가지고 하위 서버의 인증서를 생성할 필요는 없다.

왜냐하면 CRT (인증서) 파일에 들어있는 내용은 모두 CSR 파일에 들어 있기 때문 이다.

그래서 이번 경우에는 Root 인증서를 만들지 않고, 그냥 CSR 파일을 사용 해서 Tomcat 서버의 인증서를 만들려고 한다.

참고 :

openssl req -x509 -new -nodes -key rootCA.pem -days 3650 -out rootCA.csr

openssl req : OpenSSL 명령어 이다. X.509 인증서 서명 요청을 생성 하는데 사용 되고 있다.

위의 경우에는 -x509 옵션에 의해서 자체 서명된 인증서를 생성 하게 된다.

-x509 : X.509 자체 인증서를 생성 하는 것을 의미 한다.

-new : 새로운 CSR을 생성 하는 것을 의미 한다.

하지만, 위의 경우에는 자체 서명된 인증서를 생성 하기 때문에, CSR을 생성 하지 않는다.

-nodes : 개인 키를 암호화 하지 않고 저장 하는 것을 의미 하는 옵션 이다.

nodes를 사용 하면 개인 키를 생성할 때 암호화를 거치지 않는다.

-out (인증서 명).csr : 생성된 인증서를 지정한 인증서 파일에 저장 하는 것을 의미 한다.

파일 이름이 .csr 확장자로 끝나서 인증서 자체는 아니지만, 실제로 인증서 내용이 들어 있다.

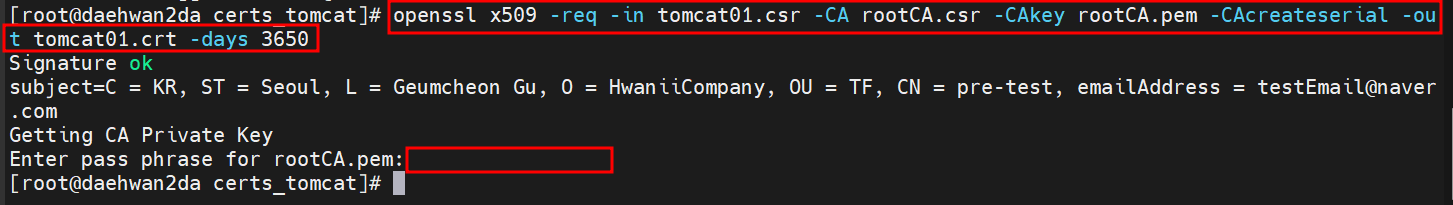

5) 개인 인증서를 CRT 파일로 생성 하기.

4) 에서 정리했듯이, Root 인증서 (CRT) 를 사용 하지 않고, CSR 파일을 사용 해서 개인 인증서를 생성 해보려고 한다.

(그래서 위에서 Root 인증서 (CRT) 를 별도로 생성 하지 않은 상황)

openssl x509 -req -in tomcat01.csr -CA rootCA.csr -CAkey rootCA.pem - CAcreateserial -out tomcat01.crt -days 3650

참고 :

openssl x509 -req -in tomcat01.csr -CA rootCA.csr -CAkey rootCA.pem - CAcreateserial -out tomcat01.crt -days 3650

-in tomcat-1.csr : 서명을 받아야 하는 CSR 파일을 지정 한다.

즉, RootCA의 CSR 파일 (또는 CRT == 인증서) 으로 부터 서명을 받아야 하는 하위 Server의 CSR 파일을 작성.

-CA rootCA.csr : 서명을 해 줄 CA (인증 기관) 의 CSR 파일을 지정 한다.

-CAkey rootCA.pem : CA의 개인 키 파일을 지정 한다. 이 개인 키를 사용 해서 이것으로 서명을 생성 한다.

-CAcreateserial : 새로운 일련 번호 (시리얼 넘버) 를 생성 하는 옵션 이다.

CSR을 서명 하기 위해 필요한 옵션 이다.

-out tomcat01.crt : 생략

-days 3650 : 생략

(OpenSSL 명령어의 옵션 순서는 크게 상관 없다. 옵션의 순서는 뒤죽박죽 이더라도 유연 하게 해석하도록 설계)

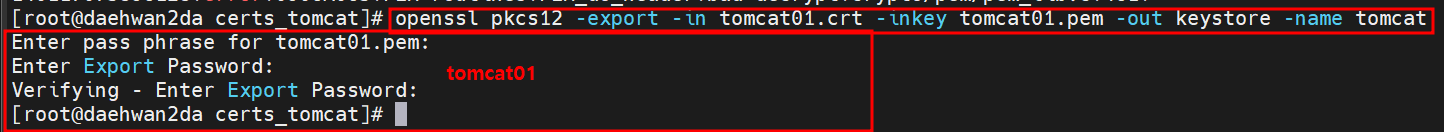

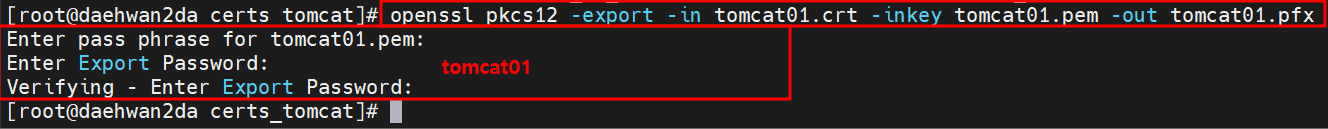

6) pkcs12 형식으로 변환 하기.

5) 에서 Tomcat Server의 인증서 파일인 tomcat01.crt 인증서가 생성 되었다.

이 인증서 파일은 리눅스에서 사용 하는 대표적인 인증서 파일의 확장자 명이다. (crt)

하지만, 톰캣에서는 확장자명을 다르게 변경 해야 인증서 사용이 가능 하다.

따라서, 인증서 파일을 톰캣에 적용되도록 pkcs12 형식으로 변경 한다.

openssl pkcs12 -export -in tomcat01.crt -inkey tomcat01.pem -out keystore -name tomcat

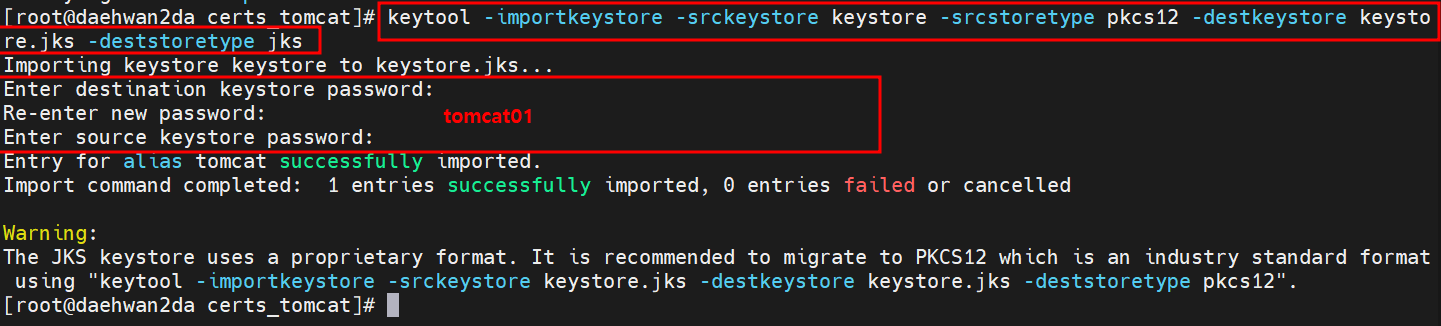

7) jks 형식으로 변환 하기.

6) 에서 생성된 keystore 이라는 파일을 jks 형식으로 변환 해서 사용 해야 한다.

아래와 같이 명령어를 작성 한다.

keytool -importkeystore -srckeystore keystore -srcstoretype pkcs12 -destkeystore keystore.jks -deststoretype jks

명령어를 입력 하고, 비밀번호를 입력 하면, 위와 같이 출력 된다.

keystore.jks 파일이 생성됬으면 이것을 tomcat에 적용 시킨다.

만약, keytool 명령어를 사용 했는데, command not found 에러가 뜨면, keytool을 설치 하면 된다.

RHEL 8 환경에서의 keytool은 Linux open jdk 내부에 내장 되어 있다. 그냥 설치 하면 된다.

yum install java-1.8.0-openjdk.x86_64

이후, /usr/bin 경로에서 keytool이 설치 되었는지 확인 하면 된다.

find *key* 또는 find keytool

참고 :

keytool -importkeystore -srckeystore keystore -srcstoretype pkcs12 -destkeystore keystore.jks -deststoretype jks

keytool : Java의 Keytool 명령어를 실행 하기 위한 명령어 이다.

-importkeystore : 다른 유형의 keystore으로부터 키 및 인증서를 읽어와서 새로운 keystore에 추가 하는 옵션.

-srckeystore keystore : 원본 keystore의 경로와 파일명을 지정 한다.

위에서는 keystore이 원본 keystore의 이름이기 때문에 keystore 이라고 작성 했다.

-srcstoretype pkcs12 : 원본 keystore의 형식을 지정 한다.

위에서는 PKCS#12 형식을 명시 했다.

-destkeystore keystore.jks : 목적지 keystore의 경로와 파일명을 지정 한다.

여기서는 keystore.jks가 목적지 keystore 파일의 이름 이다.

-deststortype jks : 목적지 keystore의 형식을 지정 한다.

위에서는 Java KeyStore (JKS) 형식을 사용 하고 있다.

이 명령어를 사용 하는 이유 :

서로 다른 형식의 어플리케이션 또는 시스템 간의 키 및 인증서를 공유 하는 경우,

호환성 문제를 해결 하기 위해서 사용 하는 것이다.

8) Tomcat의 server.xml 파일에서 SSL Port 설정 하기.

Tomcat의 SSL 설정은 버전 마다 모두 상이 하다. SSL 설정을 할 때는, Tomcat의 관련 문서를 반드시 확인 해야 한다.

Apache Tomcat 8 (8.5.97) - SSL / TLS 구성 방법

Apache Tomcat 8 (8.5.97) - SSL/TLS Configuration How-To

The description below uses the variable name $CATALINA_BASE to refer the base directory against which most relative paths are resolved. If you have not configured Tomcat for multiple instances by setting a CATALINA_BASE directory, then $CATALINA_BASE will

tomcat.apache.org

본인의 Tomcat Version은 8.5 버전 이다.

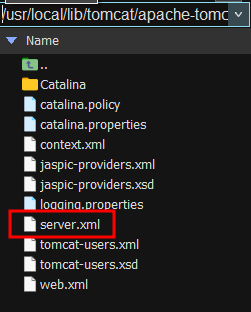

/usr/local/lib/tomcat/apache-tomcat-8.5.88/conf 경로로 이동 한다.

conf 디렉토리에 server.xml 이라는 파일이 존재 한다. 이것을 수정 해야 한다.

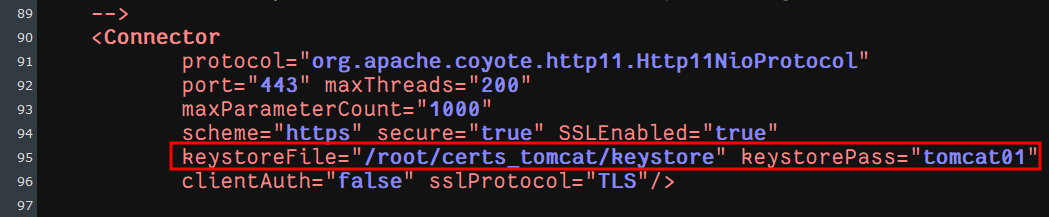

해당 파일을 열고, 아래와 같이 keystore 인증서 파일의 경로 및 타입, 비밀번호를 입력 한다.

포트는 원하는 포트로 설정 한다. 원래 https 기본 포트가 443이라 본인은 443으로 설정 했다.

기본값은 8443으로 되어 있다.

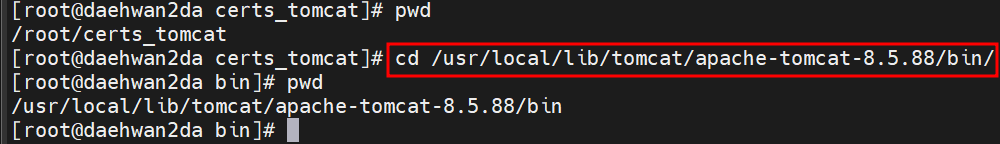

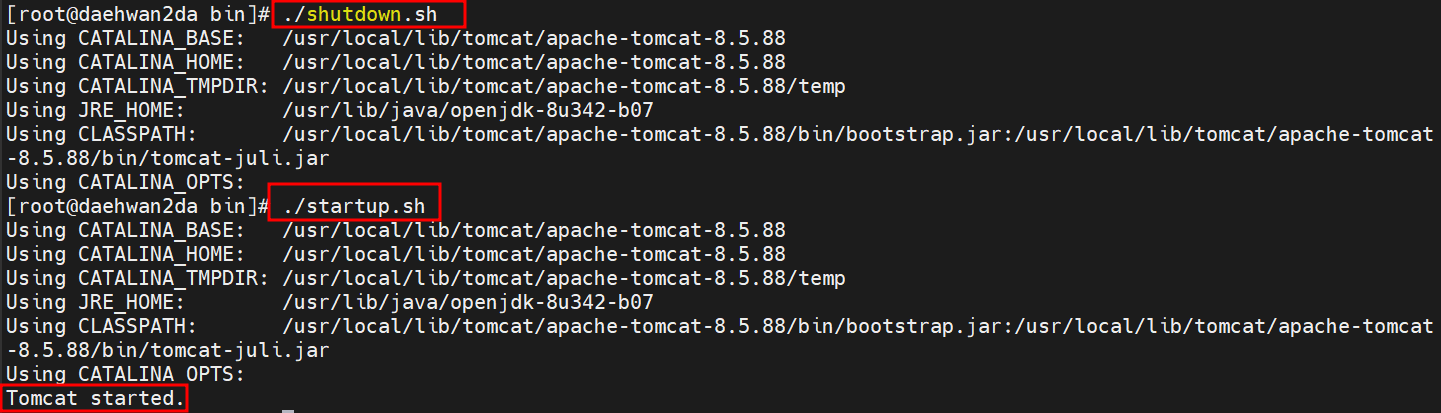

위와 같이 설정이 끝나면, tomcat을 종료 했다가 다시 시작해준다.

위의 경로로 이동 하고,

이렇게 하면 된다.

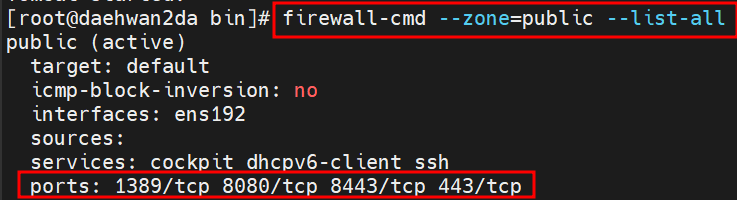

9) 방화벽 설정 하기.

Port가 방화벽에서 열려 있지 않으면 연결이 되지 않으니 방화벽을 설정 해야 한다.

방화벽 Port List 확인 하기 :

firewall-cmd --zone=public --list-all

방화벽 Port add 하기 :

firewall-cmd --permanent --add-port=8443/tcp

방화벽 적용 하기 :

firewall-cmd --reload

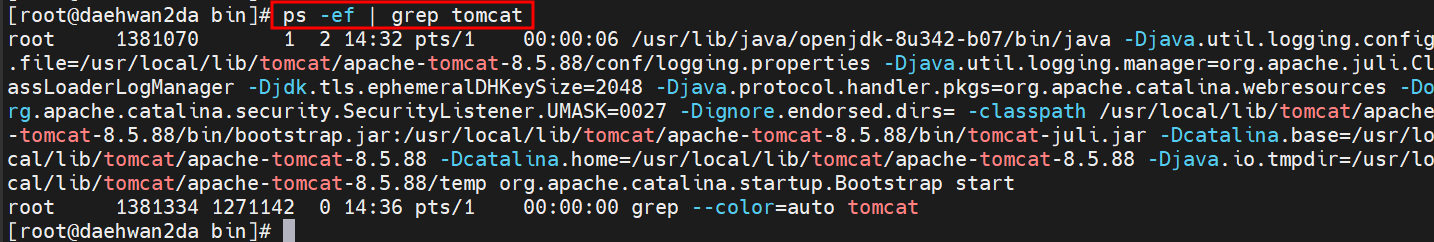

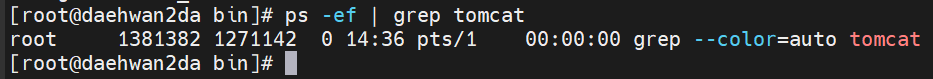

10) Tomcat에서 확인 하기.

>> Tomcat이 잘 실행 또는 종료 되었는지 확인 하기.

ps -ef | grep tomcat

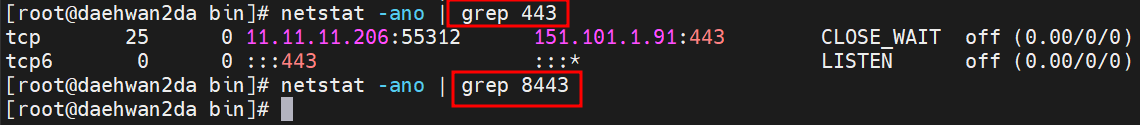

>> Tomcat의 열려 있는 Port 확인 하기.

netstat -ano | grep (Port Number)

ISVA 내 인증서 등록 하기

1) SSL 인증서 포맷 형식 변경 하기.

위에서 Tomcat Server가 사용할 인증서를 생성 하고, Tomcat Server가 인식할 수 있도록 인증서 형식을 변경 했다.

마찬가지로, ISVA Server에서 사용할 인증서도 ISVA Server가 인식할 수 있도록 인증서 형식을 변경 해야 한다.

ISVA에서는 p12라는 형식을 가진 SSL 인증서를 지원 한다.

openssl pkcs12 -export -in (파일이름).crt -inkey (파일이름).pem -out (파일이름).pfx

위의 명령어를 사용 하면,

생성했던 Tomcat Server의 인증서 원본 파일 (tomcat01.crt) 을 작성 하고,

그 Tomcat Server 인증서를 만들기 위해 사용했던 개인 키 (tomcat01.pem) 을 작성 한다.

그리고, 위의 두개를 사용 해서 새로운 pfx 확장자로 인증서를 저장 한다.

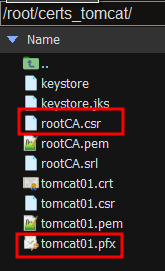

2) 생성한 Root 인증서와 사설 인증서를 SFTP 방식으로 옮기기.

위에서 생성했던 Root 인증서와 바로 위에서 생성 했던 tomcat01.pfx 파일을 LMI 에서 관리할 수 있도록,

Host System인 Windows OS로 옮겨야 한다.

처음 생성했던 Root 인증서는 crt 파일을 만들지 않았었고, CSR 파일 까지만 생성 했었기에 CSR 파일을 사용 한다.

이미지의 두 파일을 Host System으로 복사 한다.

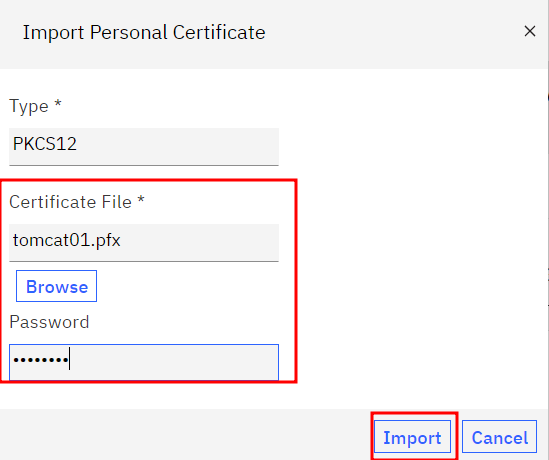

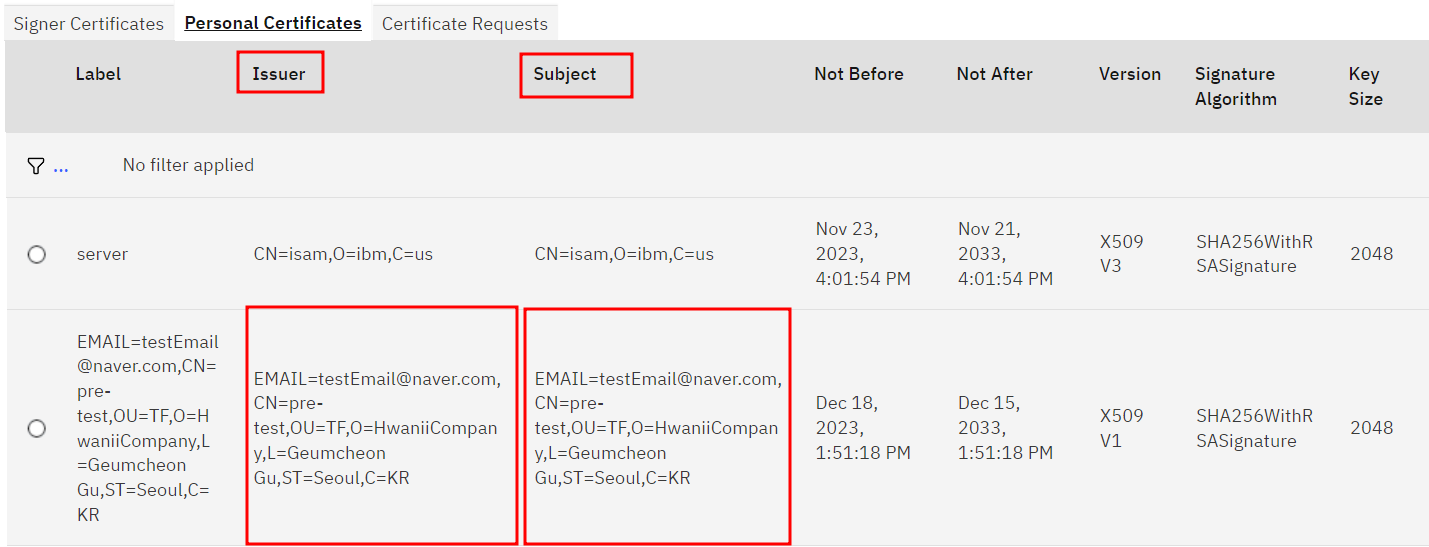

3) ISVA LMI (Local Management Interface) 를 사용 해서 SSL 인증서 등록 하기.

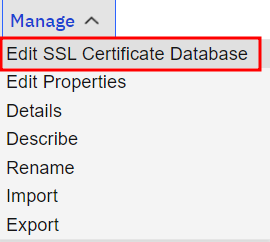

System - SSL Certificates 에 진입 한다.

lmi_trust_store, pdsrv, rt_profile_keys 테이블을 클릭 하고,

Manage - Edit SSL Certificate Database에 진입 한다.

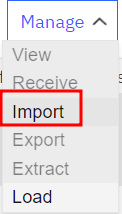

Manage - Import 를 클릭 한다.

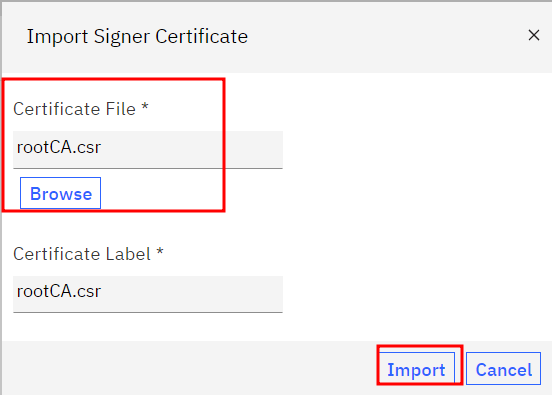

위와 같이 Linux OS에서 생성 했던 RootCA csr 파일을 가져와서 Import 한다.

(lmi_trust_store, pdsrv, rt_profile_keys 중에서 pdsrv만 해도 되는듯 하다)

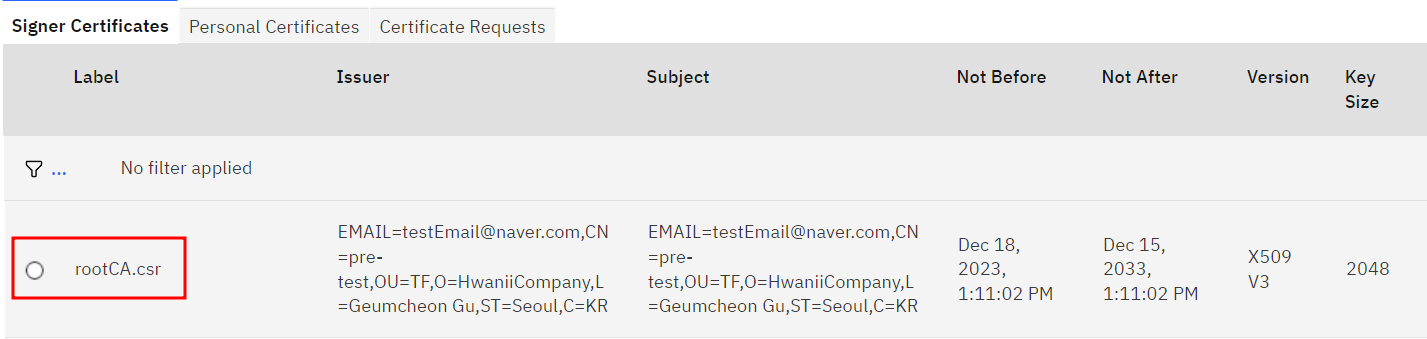

그러면 이렇게 적용 된다.

마찬가지로, 사설 인증서 (Tomcat Server) 도 등록 해야 한다.

Personal Certificate에 진입 해서 p12 (pfx) 포맷 파일을 등록 한다.

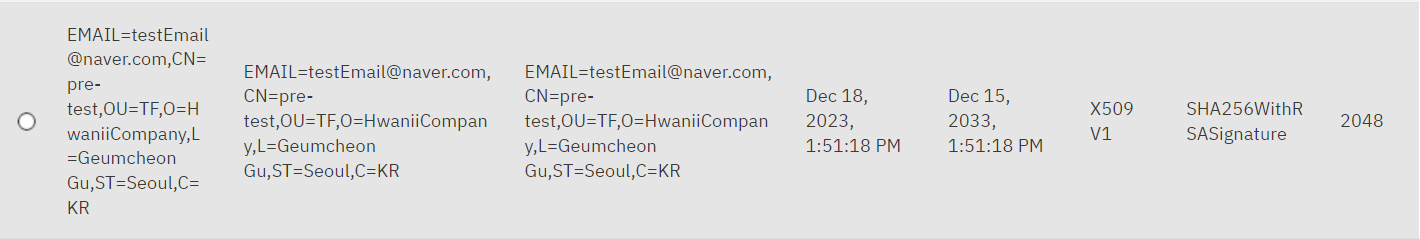

위의 이미지와 같이,

Issuer 열의 행에는 rootCA 인증서의 DN 정보들이 있고,

Subject 열의 행에는 사설 인증서 (Tomcat Server) 의 DN 정보들이 나오는 것을 볼 수 있다.

WebSEAL 및 Junction에 SSL 설정 하기

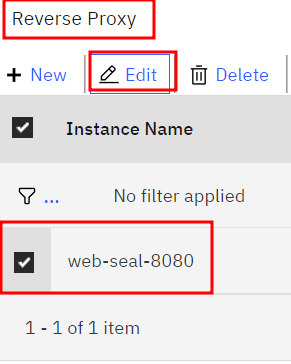

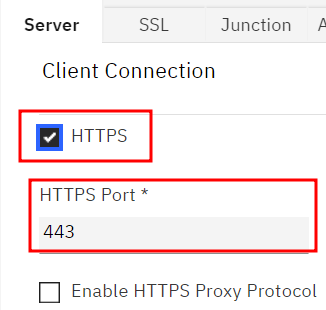

1) WebSEAL에 SSL 설정 하기.

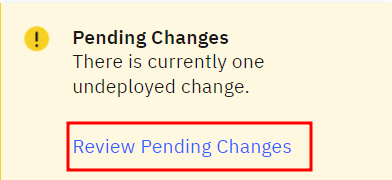

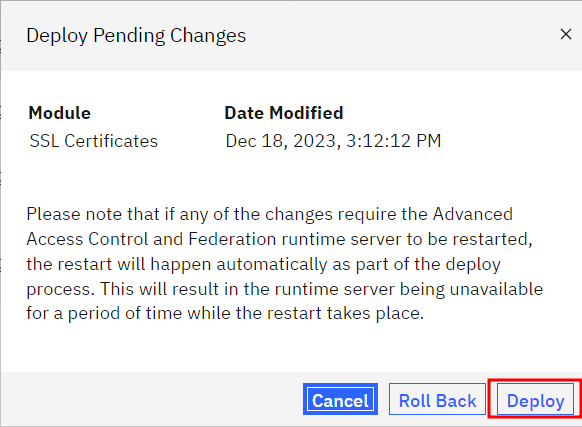

설정이 끝나면, 반드시 Deploy를 해준다.

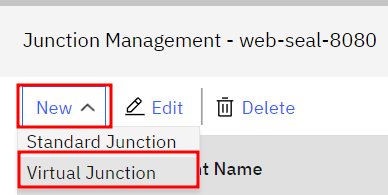

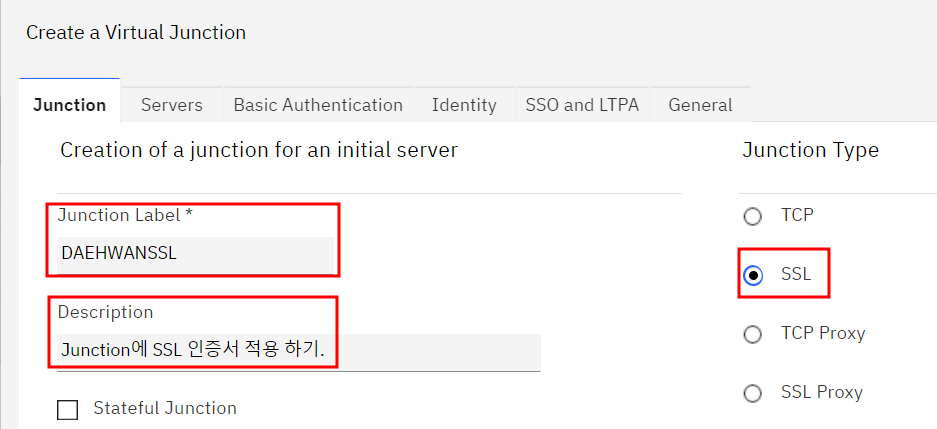

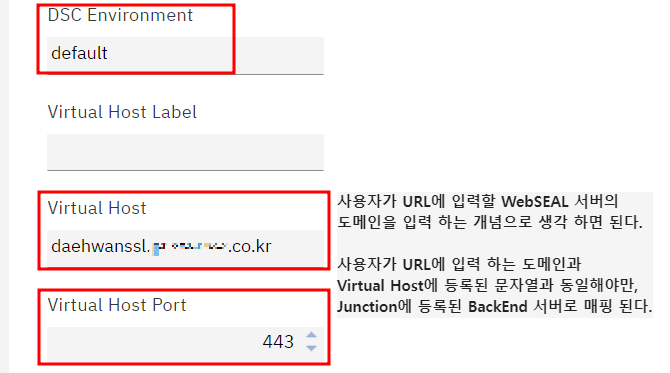

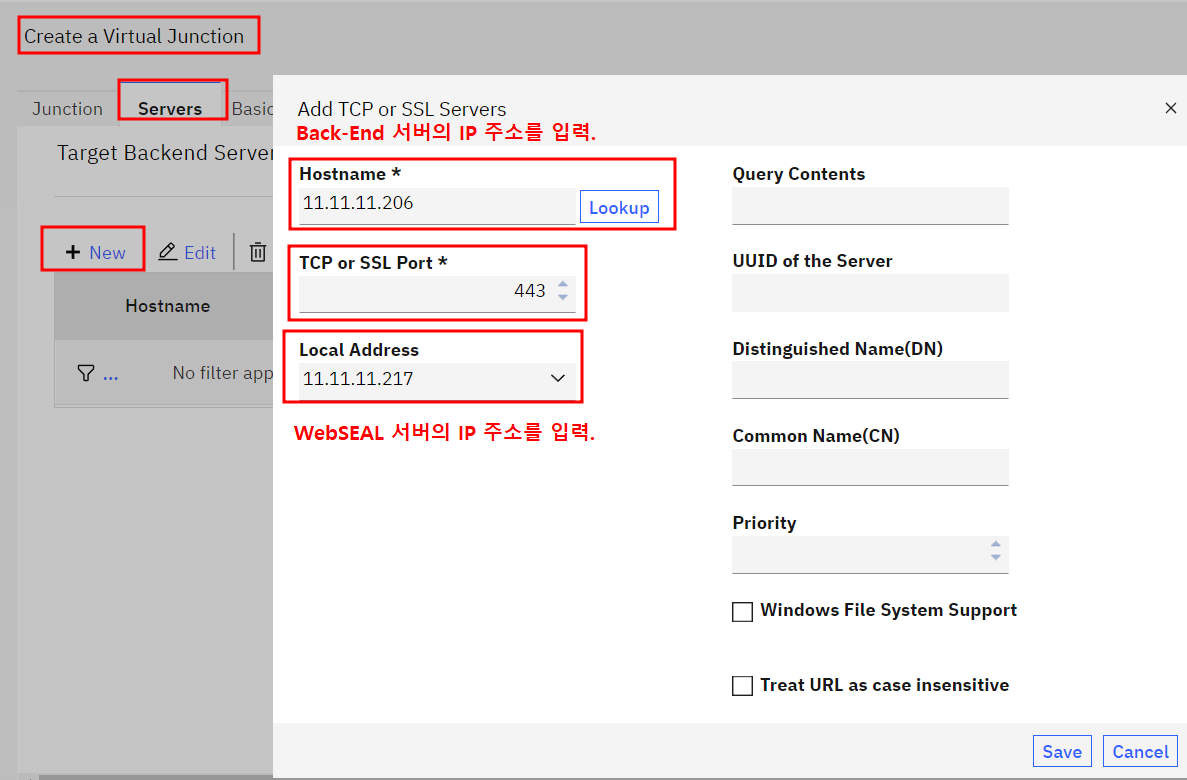

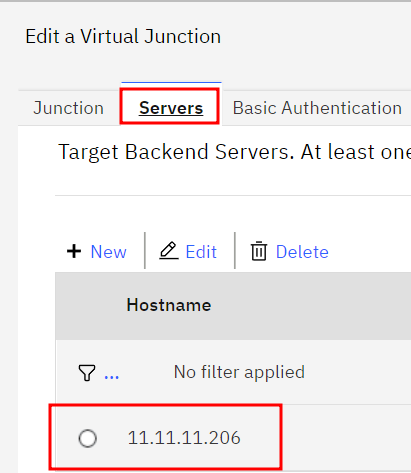

2) Junction에 SSL 설정 하기.

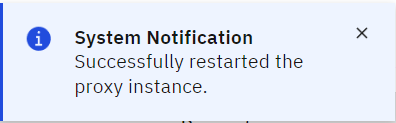

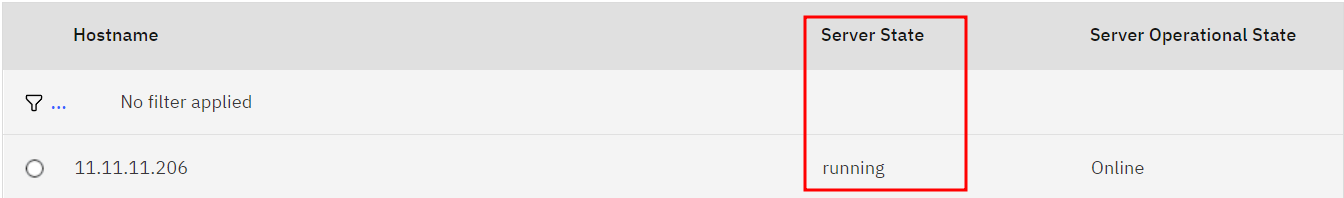

이렇게 뜨고 있으면 정상적인 상황 이다.

잘 생성된 것을 확인할 수 있다.

3) SSL 접속 테스트 하기.

인증서를 잘 적용 했으니 HTTPS 프로토콜 방식으로 접속을 진행 하면 된다.

URL에 https://(Junction에 등록된 도메인) 을 입력 해서 진입 한다.

위와 같이 등록된 사설 인증서를 확인할 수 있다.

[ 참고 ]

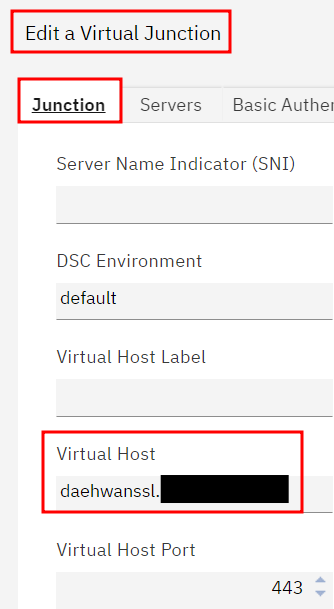

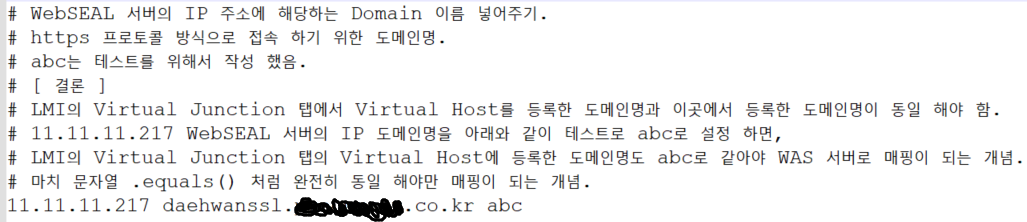

위와 같이 LMI의 Virtual Junction 메뉴에서 Virtual Host 탭에 등록한 문자열과,

URL에 입력하는 문자열이 완전히 동일 해야 한다.

그래야 위의 이미지와 같이 Servers에 등록한 Backend Server에게 매핑이 될 수 있다.

[ 결론 ]

Virtual Host에 등록하는 도메인명은 문자열값 이라고 생각 하면 된다.

테스트를 위해 Virtual Host에 문자열 abc를 작성 하고 저장을 한 후,

웹브라우저를 사용하는 주체가 되는 Host OS인 Windows에서 hosts 파일을 열어서,

WebSEAL Server의 IP의 도메인명을 abc라고 작성 하고,

URL에 https://abc 라고 작성 하면, 결국 Virtual Host에 abc라고 작성 되어 있는 것과 완전히 일치하므로,

등록 되어 있는 BackEnd Server가 매핑 되게 된다.

'개념 > Study' 카테고리의 다른 글

| OJT [2] (1) | 2023.12.21 |

|---|---|

| OJT [1] (1) | 2023.12.21 |

| Linux 대칭 키 & 비대칭 키 암호화 문서 생성 하기 (0) | 2023.12.14 |

| SSL (Secure Sockets Layer) / TLS (Transport Layer Security) (0) | 2023.12.13 |

| HTTP vs HTTPS [2] & SSL (0) | 2023.12.12 |